Les données sont chiffrées sous iOS. On protège la machine en configurant un code d'accès, soit par un code simple à 4 chiffres, soit par un code alphanumérique plus sophistiqué. On peut provoquer un effacement automatique de toutes les données après dix tentatives erronées de saisie de code. Avec les OS récents le chiffrement est configuré par défaut, ce qui est une bonne chose!

Plus d'informations ici.

Tout support amovible peut facilement être égaré ou volé, en particulier, il convient donc de chiffrer également les disques et clés USB externes.

Clé auto-chiffrante :

Si vous utilisez une clé USB pour transporter des sonnées sensibles (dossiers avec des données personnelles, ...), il est recommandé d’utiliser une clé USB auto-chiffrante (ex: les clés Corsair Flash Padlock). Cette clé chiffre automatiquement les données qu’elle contient et comprend un mécanisme de verrouillage. Une fois déverrouillée elle fonctionne comme toutes les clés USB : il suffit de l’insérer dans le connecteur USB de votre ordinateur pour qu’elle soit visible.

Cette clé fonctionne avec un code utilisateur (code PIN) qui, une fois mis en place, empêche quiconque ne possédant pas ce code de lire le contenu de la clé. Évidemment ce code ne doit pas être trivial...Pour utiliser la clé il suffit de saisir le code pour la déverrouiller et ensuite de la mettre en place comme une clé classique. Vous pouvez acheter ce type de clé auprès du SI.

Chiffrer un périphérique USB:

Pour chiffrer un support amovible (clé, disque) le plus simple est d'utiliser le logiciel truecrypt qui est disponible dans les 3 systèmes: Windows, Linux et MacOs. Pour l'installation du logiciel contacter le SI. Pour l'utiliser au LAL: Comment utiliser truecrypt sur un disque USB ?

L'exposition au vol de tous les postes de travail (portable ou fixe) a considérablement augmenté ces dernières années.

Or le poste de travail contient les données de travail mais également tous les codes d’accès aux réseaux, à la messagerie, aux applicatifs ainsi que les certificats électroniques permettant l’accès aux services en ligne et la signature de messages et de documents. Le CNRS demande le chiffrement de tous les postes de travail, quel que soit leur système, qu'il soient portables ou fixes. En conséquence une politique de déploiement du chiffrement sur tous les postes du LAL est en cours. Concrètement le SI chiffre l'ensemble des postes de travail qu'il gère et demande explicitement à tous les agents qui gèrent eux-même leurs machines de le contacter pour chiffrer leur machine.

Le chiffrement des postes linux se fait avec la solution logicielle dm-cryp associée à LUKs qui implémente différents mots de passe de chiffrement , dont un LAL bien utile en cas de perte ou d'oubli de celui de l'utilisateur. Pour les postes Linux gérés directement par les utilisateurs, ) il est de la responsabilité de ces derniers de mettre en place le chiffrement de leurs machines.

Rappel: toutes les données présentes sur le disque du poste de travail sont la propriété du CNRS (en dehors des données clairement rangées dans un répertoire "privé"

Pour implémenter cette solution, contacter le SI.

Pour vérifier si votre portable est chiffré:

- Utiliser la commande lsblk : elle donne la liste des périphériques blocs, et en particuliers l'ensemble des partitions.

- Si vous avez une partition qui est de type "crypt" alors cette dernière est bien chiffrée.

- Si vous n'en n'avez aucune de ce type alors votre machine n'est pas chiffrée, merci de contacter le SI pour chiffrer la partition de données.

La politique de chiffrement des postes Windows du LAL est la suivante:

- Solution logicielle Bitlocker à partir de Windows 8. Cette politique suppose la migration de W7 vers W10 pour les postes déjà configurés en W7.

- Tous les postes de travail, hors machines de manip ne contenant pas de données sensibles, sont systématiquement chiffrés

Dans les cas de machines gérées par le SI c'est ce dernier qui active ce chiffrement, soit à l'installation de la machine soit lors de la migration vers W10.

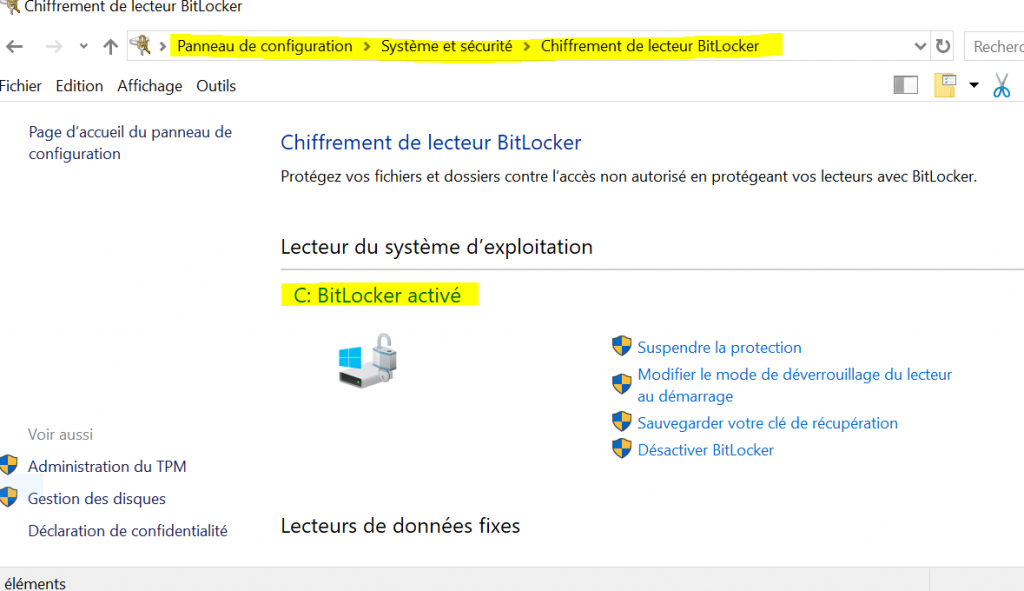

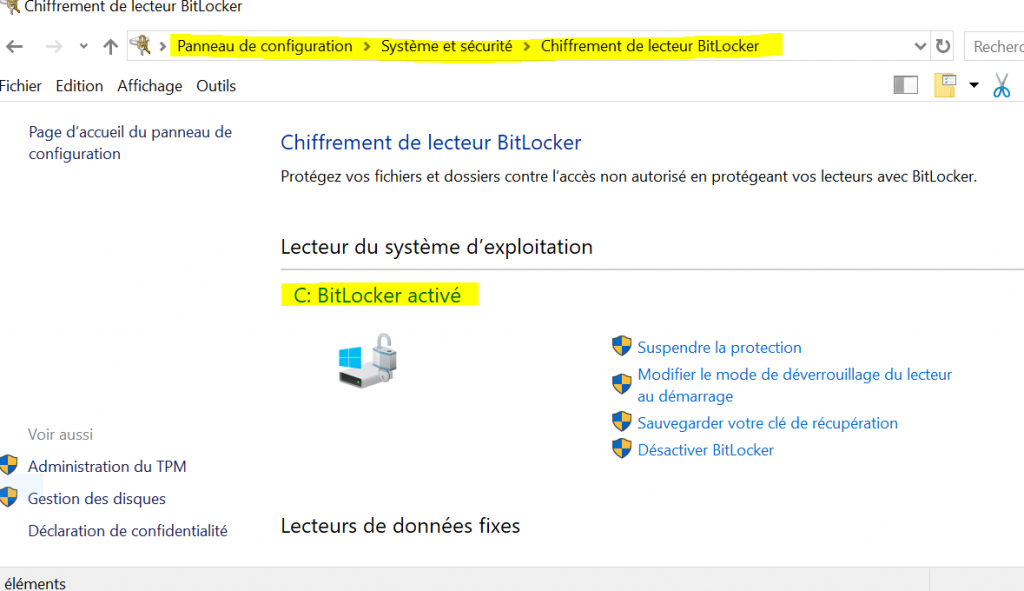

Pour vérifier sur votre machine si bitlocker est activé:

Aller dans le panneau de configuration, système et sécurité et Chiffrement de lecteur bitlocker et vérifier le statut du chiffrement:

Les clés USB sont un vecteur de plus en plus utilisé pour le piratage des postes de travail.

Une clé peut s’infecter lors d’une utilisation sur un matériel infecté (une machine commune destinée aux présentations par exemple).

Une clé USB d’origine inconnue peut contenir des virus qui tenteront de s’installer sur le poste de travail, elle peut également être configurée pour « aspirer » le contenu du poste de travail à l’insu de son propriétaire.

De la même façon, la connexion de disques externes non maîtrisés expose au même danger dans la mesure où ces médias peuvent contenir un code malveillant susceptible de s’exécuter automatiquement, sans contrôle, sur le poste de travail.

- Utiliser une clé USB pour la sauvegarde n'est pas une bonne idée!! (elles ne sont pas fiables et on les perd très facilement...)

- Il est préférable d’apporter sa propre clé USB pour un échange de données, plutôt que d’utiliser une clé inconnue

- Il est utile de séparer les usages entre les supports utilisés à des fins personnelles (clés USB et/ou disques externes) et les supports utilisés à des fins professionnelles.

- Utiliser de préférence une clé chiffrée pour les données "sensibles" (dossier de carrières, document de valoration, etc...)